Nginx配置各种响应头防止XSS,点击劫持,frame恶意攻击

# HTTP 响应头Content-Security-Policy允许站点管理者控制用户代理能够为指定的页面加载哪些资源。

# X-Content-Type-Options响应头的缺失使得目标URL更易遭受跨站脚本攻击。

# X-XSS-Protection响应头

顾名思义,这个响应头是用来防范XSS的。最早我是在介绍IE8的文章里看到这个,现在主流浏览器都支持,并且默认都开启了XSS保护,用这个header可以关闭它。它有几种配置:

0:# 禁用XSS保护;

1:# 启用XSS保护;

1; # mode=block:启用XSS保护,并在检查到XSS攻击时,停止渲染页面(例如IE8中,检查到攻击时,整个页面会被一个#替换);

# HTTP X-XSS-Protection 响应头是 Internet Explorer,Chrome 和 Safari 的一个特性,

# 当检测到跨站脚本攻击 (XSS)时,浏览器将停止加载页面。

# X-XSS-Protection响应头的缺失使得目标URL更易遭受跨站脚本攻击。

# 浏览器提供的XSS保护机制并不完美,但是开启后仍然可以提升攻击难度,总之没有特别的理由,不要关闭它。

#X-Frame-Options响应头

X-Frame-Options HTTP 响应头是微软提出来的一个HTTP响应头,主要用来给浏览器指示允许一个页面可否在 <frame>, <iframe> 或者 <object> 中展现的标记。网站可以使用此功能,来确保自己网站的内容没有被嵌到别人的网站中去,也从而避免了点击劫持(ClickJacking{注1}) 的攻击。

使用X-Frame-Options有三个值

# DENY

# 表示该页面不允许在frame中展示,即使在相同域名的页面中嵌套也不允许

# SAMEORIGIN

# 表示该页面可以在相同域名页面的frame中展示

# ALLOW-FROM url

# 表示该页面可以在指定来源的frame中展示

#参考

安全相关的HTTP Response Header 与 Nginx 配置

Nginx配置各种响应头防止XSS,点击劫持,frame恶意攻击

Nginx配置“Content-Security-Policy”头 、“X-XSS-Protection”头 和“X-Content-Type-Options”头

nginx解决内容安全策略CSP(Content-Security-Policy)配置方式

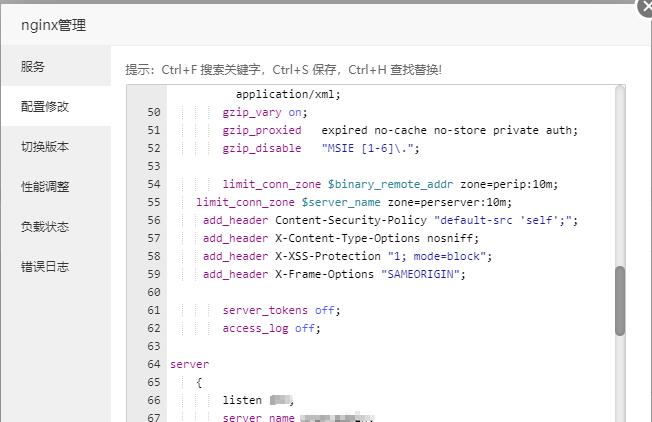

#例子:(宝塔nginx管理 配置文件http里面)

## limit_conn_zone $binary_remote_addr zone=perip:10m;

##limit_conn_zone $server_name zone=perserver:10m;

#add_header Content-Security-Policy "default-src 'self';";

add_header Content-Security-Policy "default-src 'self' xrzc.camelgame.cn 'unsafe-inline' 'unsafe-eval' blob: data: ;";

#从上面的介绍可以看到,CSP 协议可以控制的内容非常多。而且如果不特别指定 'unsafe-inline' 时,页面上所有 inline 样式和脚本都不会执行;不特别指定 'unsafe-eval',页面上不允许使用 new Function,setTimeout,eval 等方式执行动态代码。在限制了页面资源来源之后,被 XSS 的风险确实小不少。

add_header X-Content-Type-Options nosniff;#如果content-type和期望的类型匹配,则不需要嗅探,只能从外部加载确定类型的资源。如果不匹配,那么返回的资源会被浏览器阻止加载。

add_header X-XSS-Protection "1; mode=block";#如果检测到恶意代码,则不渲染恶意代码

add_header X-Frame-Options "SAMEORIGIN";#SAMEORIGIN frame页面的地址只能为同源域名下的页面

## server_tokens off;

## access_log off;